1. Neden Güvenlik Odaklı Loglama?

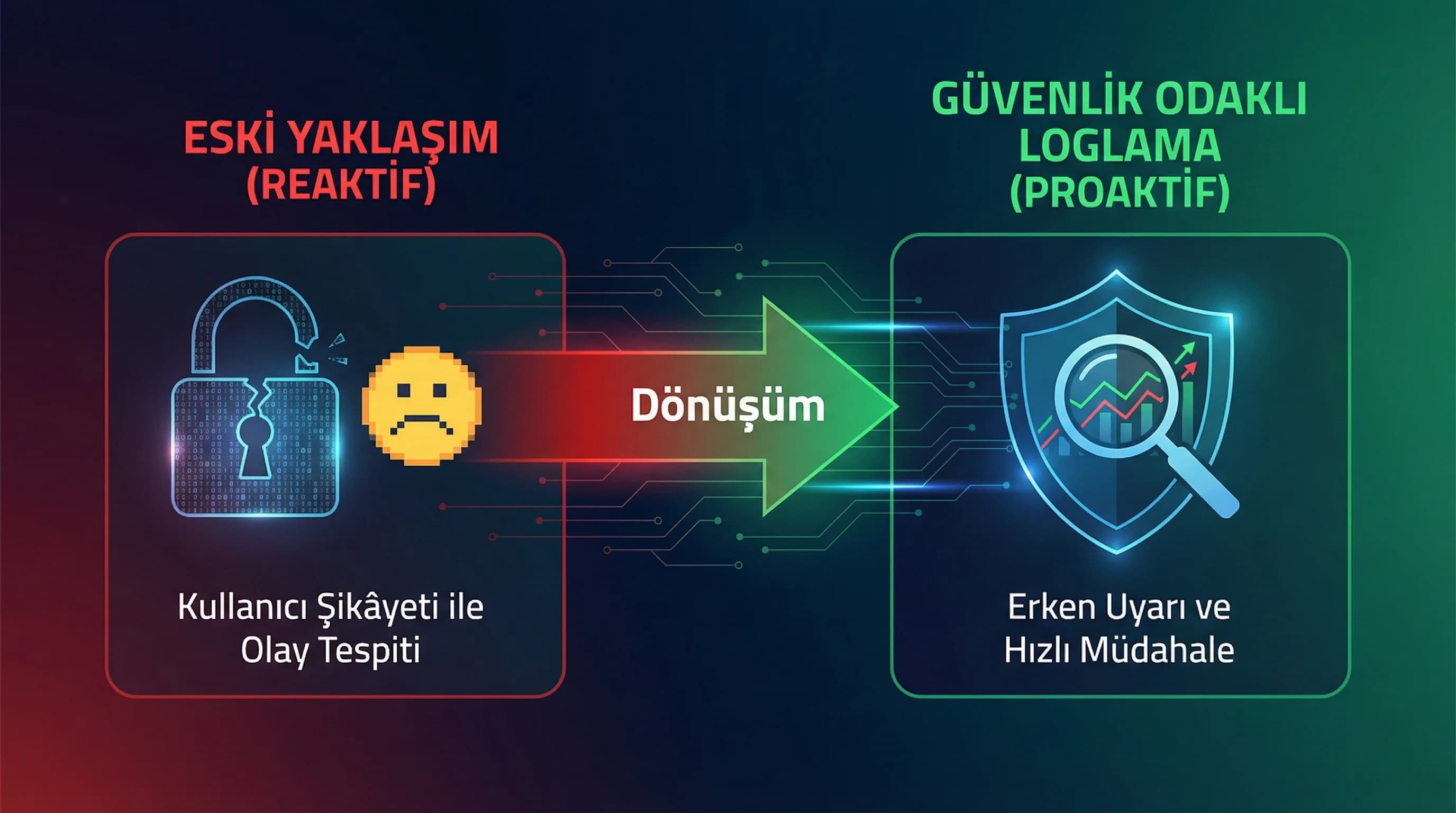

Güvenlik odaklı loglama; “hata çıktılarını” değil, davranış izlerini yakalar. Login denemeleri, yetki değişiklikleri, kritik işlem çağrıları, anormal istek yoğunlukları ve entegrasyon başarısızlıkları; olayın erken sinyalleridir. Otel ve B2B projelerinde bu sinyaller özellikle önemlidir çünkü sistemler genelde çok katmanlıdır: web → uygulama → WAF → DB → PMS/CRM entegrasyonları. Bir katmandaki küçük sapma, diğerinde büyük hasara dönüşebilir.

Web altyapısında hangi loglar güvenlik için kritiktir?

Kritik loglar; web sunucusu access/error, uygulama logları (login, rol değişimi, kritik işlemler), WAF/firewall blok kayıtları, DB erişim anomalileri ve PMS/CRM entegrasyon hata loglarıdır. Bu loglar SIEM’de korele edildiğinde, şüpheli aktiviteler erken tespit edilip otomatik uyarı üretilebilir.

“Log var ama işe yaramıyor” anti-pattern’i

En sık sorunlar:

- •Loglar çok dağınık ve standart değil (alanlar yok)

- •Kimlik/oturum bağlamı yok (korelasyon zor)

- •Alarm kriterleri net değil (ya hiç uyarı yok ya da gürültü çok)

- •Loglarda gereksiz kişisel veri var (KVKK riski)

☑ Mini Check (H2-1): Loglama olgunluk kontrolü

- •Loglarda olay kimliği, kullanıcı/rol ve oturum bağlamı var mı?

- •Web/app/WAF logları aynı “zaman” ve “alan” standardında mı?

- •“Kritik işlem listesi” tanımlı mı (rezervasyon, ödeme, rol değişimi vb.)?

- •Alert’ler az ama etkili mi (gürültü düşük)?

- •Loglarda gereksiz kişisel veri tutulmuyor mu?

Ne yapmalıyım?

- Log hedefini netleştir: “erken tespit” mi “forensic” mi (genelde ikisi).

- Standardize et: ortak alan seti (timestamp, actor, action, result).

- SIEM’de az sayıda “yüksek sinyal” kural ile başla.

- KVKK/KVYS açısından logların kendisini de koru ve minimize et.

2. Hangi Katmanlarda Ne Loglamalıyız? (Sunucu, Uygulama, WAF, DB, PMS/CRM Entegrasyonları)

Burada hedef, “her şeyi logla” değil; anlamlı ve korelasyon yapılabilir log üretmektir. Aşağıda katman bazlı minimum seti veriyoruz.

Web sunucusu (access/error)

- •İstek yolu (path), method, status code, yanıt süresi (latency)

- •IP/ülke/ASN gibi kaynak sinyali (ürüne göre)

- •User-agent (bot paterni tespiti için)

- •4xx/5xx patlamaları ve belirli endpoint yoğunlukları

Uygulama logları (login, rol değişimi, kritik işlemler)

- •Login: başarılı/başarısız, deneme sayısı, kaynak IP, kullanıcı ID

- •Rol değişimi: kim yaptı, hangi role geçti, hangi gerekçeyle

- •Kritik işlemler: rezervasyon oluşturma/iptal, ödeme başlatma, fiyat güncelleme, admin ayarı

- •Yetkisiz erişim: 401/403 ve neden kodları

Login, rol değişimi ve kritik işlemler nasıl loglanmalı?

Her olay; zaman, actor (kullanıcı/servis), action, target (hangi hesap/rezervasyon), result (başarılı/başarısız) ve risk bağlamıyla loglanmalıdır. Örneğin rol değişimi logu; “kim, hangi kullanıcıyı, hangi rolden hangi role, hangi IP’den, hangi oturumla değiştirdi” bilgisini içerir. Bu yapı SIEM’de korelasyon için şarttır.

WAF & firewall logları

- •Bloklanan istekler (kural ID, sebep, endpoint)

- •Rate limit tetiklemeleri (429/challenge)

- •Bot yönetimi sinyalleri (şüpheli davranış)

- •Yanlış blok (false positive) izleri (özellikle SEO etkisi için)

DB logları (minimum güvenlik sinyali)

- •Anormal sorgu yoğunluğu veya şüpheli erişim paternleri

- •Beklenmeyen tablo erişimi (kapsama göre)

- •Yetkisiz erişim girişimleri

Not: DB seviyesinde loglama, performans ve veri hassasiyeti nedeniyle kontrollü seçilmelidir.

PMS/CRM entegrasyon logları

- •API çağrısı başarısı/başarısızlığı, hata kodu sınıflandırması

- •Rate limit, token süresi, izin (scope) hataları

- •“Kimlik bilgisi sızıntısı” riskine karşı secret masking (anahtar/parola asla logda görünmez)

☑ Mini Check (H2-2): Katman bazlı log seti

- •Web access log’larında latency + status + endpoint var

- •Uygulamada login/rol/kritik işlem audit izi var

- •WAF/firewall blokları kural ID ile SIEM’e gidiyor

- •Entegrasyon hataları sınıflandırılmış (auth/scope/limit/timeout)

- •Loglarda secret/kişisel veri minimizasyonu uygulanıyor

Ne yapmalıyım?

- Katman başına “minimum log seti” çıkar; sonra genişlet.

- Kritik işlemleri (rezervasyon/rol/admin) audit’le.

- WAF ve entegrasyon loglarını SIEM’de korele edecek alanları ekle.

- Log masking’i zorunlu kıl (token, anahtar, parola asla görünmez).

3. SIEM ve Alert Stratejisi

SIEM’in amacı; farklı kaynaklardan gelen logları birleştirip korelasyon kurmak ve “az ama doğru” uyarılar üretmektir. Başlangıçta en büyük hata, yüzlerce kural açıp gürültü üretmektir. Doğru yaklaşım; “yüksek sinyal” kurallarla başlayıp olgunlaşmaktır.

SIEM nedir, nasıl çalışır?

SIEM, logları toplayıp normalize eder, farklı kaynaklar arasında korelasyon kurar ve belirli kurallara göre uyarı üretir. Örneğin aynı IP’den başarısız login denemeleri artarken WAF blokları da yükseliyorsa “account attack” uyarısı üretilebilir. Böylece olayları kullanıcı şikâyeti yerine otomatik sinyallerle erken yakalarsınız.

Alert tasarımında 3 kural

- Sinyal > gürültü: az sayıda ama anlamlı alert

- Bağlam ekle: hangi endpoint, hangi kullanıcı, hangi IP, hangi kural

- Aksiyon öner: alert çıktısı “ne yapmalı?”yı söylemeli (runbook linki)

Korelasyon örnekleri (otel/B2B)

- •Login başarısızlığı ↑ + WAF blok ↑ + belirli endpoint yoğunluğu ↑

- •/reservation veya /api uçlarında 429 patlaması + p95 latency ↑

- •Rol değişimi + kısa sürede yeni admin işlemleri + yeni IP/ülke

- •PMS/CRM entegrasyonunda auth hatası ↑ + token yenileme başarısızlığı

☑ Mini Check (H2-3): SIEM kural seti başlangıç

- •5–10 “yüksek sinyal” kural tanımlandı

- •Alert’lerde actor/action/target/result bağlamı var

- •False positive yönetimi süreci var

- •Runbook/eskalasyon (kim bakar?) net

- •KVKK açısından log erişimi ve saklama politikan var

Ne yapmalıyım?

- 5 çekirdek alert ile başla: brute force, anomali trafik, rol değişimi, WAF patlaması, entegrasyon auth hatası.

- Alert’leri aksiyona bağla (runbook).

- Gürültüyü ölç, kuralları iteratif iyileştir.

- Log saklama/erişim ve KVKK politikasını netleştir.

4. Otel ve B2B İçin Örnek Güvenlik Dashboard’ları

Dashboard hedefi; yöneticiye “tek ekranda durum” ve teknik ekibe “kök neden” sunmaktır. Otel ve B2B’de en işe yarayan paneller genelde 3 katmanda tasarlanır: Executive, Ops/Sec, Integration.

Executive panel (yönetim)

- •Uptime, incident sayısı, MTTD/MTTR trendi

- •Kritik akış sağlığı (rezervasyon/portal)

- •Son 7/30 gün güvenlik olay özeti

Ops/Sec panel (teknik)

- •Başarısız login ısı haritası (IP/ülke/ASN)

- •WAF blok trendi ve kural bazlı dağılım

- •429/403 patlamaları ve endpoint bazlı yoğunluk

- •p95 latency + 5xx korelasyonu

Entegrasyon paneli (PMS/CRM)

- •Auth/scope/rate limit hataları trendi

- •Timeout ve retry patlamaları

- •Anahtar rotasyon/yenileme olayları (audit)

Teknik not (KVKK/KVYS)

Loglarda gereksiz kişisel veri (tam kart, tam TC vb.) tutulmamalı; logların kendisi de KVKK/KVYS açısından korunmalıdır. Erişim yetkileri, saklama süresi ve maskeleme kuralları netleştirilmelidir. (Internal Link Targets: /tr/raporlama/kvkk-veri-guvenligi)

☑ Mini Check (H2-4): Dashboard doğrulama

- •Yönetim paneli KPI odaklı ve sade

- •Teknik panelde root-cause için yeterli kırılım var

- •Entegrasyon paneli auth/scope/limit hatalarını ayırıyor

- •Alert’ler dashboard ile tutarlı

- •KVKK: veri minimizasyonu + erişim kontrolü var

Ne yapmalıyım?

- 3 panel yapısını kur (Executive/Ops/Integration).

- Alert → dashboard → runbook zincirini bağla.

- Entegrasyon hatalarını “sınıf” bazında raporla (auth/limit/timeout).

- KVKK politikasıyla logları koru ve minimize et.

5. İçerik içi tablo (SIEM’de örnek kural & alert türleri)

| SIEM Kuralı | Sinyal Kaynakları | Tetik (örnek) | Alert Seviyesi | İlk aksiyon |

|---|---|---|---|---|

| Brute force login | App + WAF | 10 dk’da X başarısız login | Yüksek | IP/hesap koruma, step-up |

| WAF blok patlaması | WAF | 5 dk’da kural blok ↑ | Orta-Yüksek | Kural gözden geçir, kaynak analiz |

| Rezervasyon endpoint anomali | Web + App | /reservation istek ↑ + p95 ↑ | Yüksek | Rate limit/WAF sıkılaştır |

| Rol değişimi anomalisi | App (audit) | Yeni IP’den admin rolü | Çok yüksek | Erişim kes, audit incele |

| Entegrasyon auth hatası | PMS/CRM logs | 401/403 ↑ | Orta | Token/secret kontrol, rotasyon |

| 429 patlaması | Web + WAF | 429 ↑ + kullanıcı şikâyeti | Orta | Eşik ayarı, whitelist kontrol |

6. Web Altyapısı Güvenlik Loglama & SIEM Checklist Şablonu (Download Asset)

Web Altyapısı Güvenlik Loglama & SIEM Checklist Şablonunu İndir — Yazılım / Sunucu ve Güvenlik (v1.0)

Bu asset; web/app/WAF/DB ve PMS/CRM entegrasyon loglarını “anlamlı alanlarla” standardize edip SIEM’de korelasyon ve uyarı sistemine dönüştürmek için hazırlanmıştır. Hedef; MTTD’yi düşürmek, gürültüsüz alert setiyle incident müdahalesini hızlandırmaktır. KVKK/KVYS açısından log minimizasyonu ve logların korunması da şablona dahildir.

Kim Kullanır?

BT/DevOps, güvenlik operasyonu (SecOps) ve teknik liderler (otel & B2B).

Nasıl Kullanılır?

- Katman bazlı log setini işaretle ve eksikleri doldur.

- 5–10 yüksek sinyal SIEM kuralını seçip eşiklerini yaz.

- 14 günlük sprint planıyla devreye al, false-positive’e göre iyileştir.

Ölçüm & Önceliklendirme (Kısa sürüm)

- ▢ ✅ Web access/error log: endpoint + status + latency var

- ▢ ✅ App audit: login/rol/kritik işlem loglanıyor

- ▢ ✅ WAF/firewall: kural ID + aksiyon loglanıyor

- ▢ ✅ DB: anomali sinyali kontrollü loglanıyor

- ▢ ✅ Entegrasyon: PMS/CRM auth/scope/limit hataları sınıflı

- ▢ ✅ Log masking: token/anahtar/parola logda görünmüyor

- ▢ ✅ KVKK: gereksiz kişisel veri yok; erişim/saklama politikası var

- ▢ ✅ SIEM: 5–10 yüksek sinyal kural + runbook bağlantısı hazır

- ▢ ✅ Dashboard: Executive/Ops/Integration panelleri çizildi

PDF içinde: Problem→Kök Neden→Çözüm tablosu + 14 gün sprint planı + önce/sonra KPI tablosu

Bir Sonraki Adım

Güvenlik olaylarını kullanıcı şikâyeti gelmeden yakalayıp, web/app/WAF/entegrasyon katmanlarında erken uyarı sistemi kurmak isteyen otel ve B2B ekipleri için.